Poniżej odpowiadamy, czym jest DPIA, kiedy i jak jej dokonywać a także udostępniamy wzór formularza, za pomocą którego przeprowadzą Państwo ocenę skutków dla ochrony danych w swojej organizacji.

Czym jest DPIA? Udostępniamy formularz umożliwiający jego przeprowadzenie.

- DPIA to proces, którego produktem jest ocena, czy przy przetwarzaniu danych osobowych występuje ryzyko naruszenia praw osób, których dane dotyczą. Przykładowe naruszenia to kradzież tożsamości, dyskryminacja, szkoda finansowa, szkoda wizerunkowa i naruszenie tajemnicy zawodowej (patrz motyw 85 preambuły RODO).

- DPIA dokonuje się dla procesów przetwarzania danych, takich jak rekrutacja, newsletter czy monitoring. Ocena obejmuje wszystkie operacje przetwarzania w danym procesie – od momentu pozyskania danych, do ich archiwizacji lub zniszczenia. Zobacz, jakie operacje przetwarzania zagraniczne organy nadzorcze uznały za wymagające DPIA.

Narzędzia RODO

Szablon DPIA

Udostępniony szablon DPIA zawierający wszystkie elementy, których wymaga wytyczna WP 248 Europejskiej Rady Ochrony Danych.

Narzędzia RODO

Przykładowe DPIA

Możesz również pobrać przykładowe DPIA dla procesu przetwarzania danych osobowych sygnalistów przygotowane w naszej aplikacji Dr RODO.

Kiedy dokonywać DPIA?

Zgodnie z wytycznymi Grupy Roboczej Art. 29. dotyczącymi oceny skutków dla ochrony danych (WP 248), DPIA, co do zasady, dokonuje się, jeżeli w procesie przetwarzania danych występują przynajmniej dwa z poniższych czynników zwiększających prawdopodobieństwo naruszeń. Więcej przykładów znajdziesz w opublikowanym przez Prezesa UODO, wykazie rodzajów operacji przetwarzania z art. 35 ust. 4.

| Czynniki zwiększające prawdopodobieństwo naruszeń | Przykłady operacji przetwarzania |

|---|---|

| Ocena lub punktacja. |

|

| Automatyczne podejmowanie decyzji o skutku prawnym lub podobnie znaczącym skutku. |

|

| Systematyczne monitorowanie. |

|

| Dane wrażliwe lub dane o charakterze wysoce osobistym. |

|

| Dane przetwarzane na dużą skalę. |

|

| Dopasowywanie lub łączenie zbiorów danych. |

|

| Przetwarzanie danych dotyczących osób szczególnie narażonych (np. dzieci, niepełnosprawni, pracownicy) |

|

| Innowacyjne wykorzystanie lub stosowanie nowych rozwiązań technologicznych lub organizacyjnych. |

|

| Gdy samo przetwarzanie „uniemożliwia osobom, których dane dotyczą, wykonywanie prawa lub korzystanie z usługi lub umowy”. |

|

Jak dokonywać DPIA?

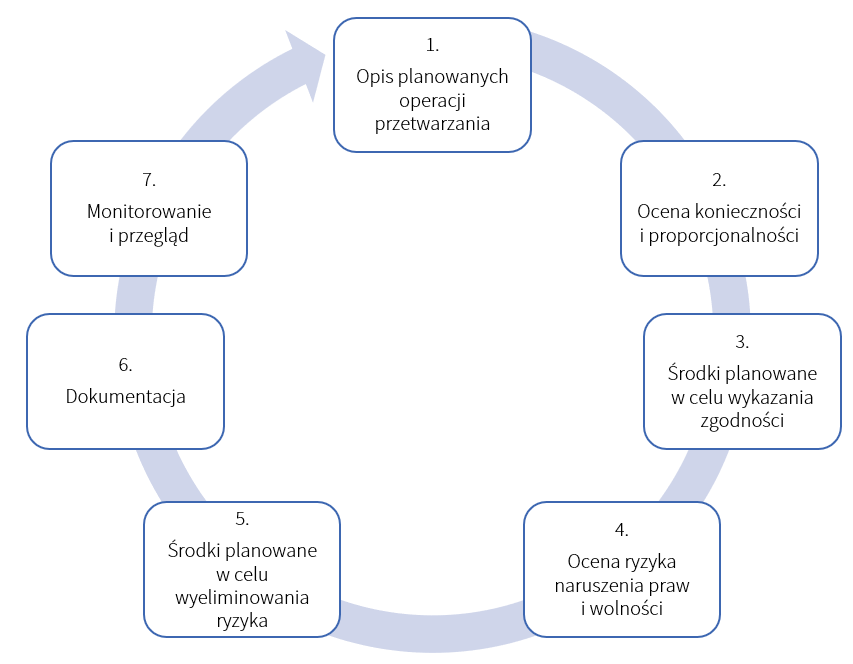

Kroki dokonywania DPIA przedstawia poniższy wykres. Pod nim wyjaśniamy każdy z nich.

Źródło: Wytyczne Grupy Roboczej Art. 29. dotyczące oceny skutków dla ochrony danych (WP 248)

1. Opis planowanych operacji przetwarzania

to przede wszystkim odpowiedzi na pytania, w jakim celu, zakresie i czasie będą przetwarzane dane osobowe. Jeśli dla analizowanego procesu prowadzisz już rejestr czynności przetwarzania, znasz odpowiedzi na te pytania.

Przykład:

Przy rekrutacji, przetwarzamy dane w celu zatrudnienia nowych pracowników. Zakres danych to imię, nazwisko, adres, wykształcenie i przebieg zatrudnienia. Termin usunięcia danych to 6 miesięcy po zakończeniu rekrutacji.

2. Ocena konieczności i proporcjonalności

to odpowiedź na pytanie, czy zakres przetwarzanych danych, zakres osób, których dane przetwarzamy, a także zakres odbiorców którym te dane udostępniamy, jest niezbędny z punktu widzenia celów i podstaw prawnych przetwarzania.

Przykład:

Kserowanie dokumentów tożsamości najczęściej nie jest ani niezbędne do realizacji celu przetwarzania (np. identyfikacji danej osoby), ani nie ma podstaw prawnych (wyjątkiem jest np. prawo bankowe).

3. Środki planowane w celu wykazania zgodności

opisujemy przez wskazanie zabezpieczeń organizacyjnych i technicznych, a także rekomendacji dotyczących usunięcia wykrytych niezgodności.

Przykład:

Zostaną wdrożone polityki i procedury ochrony danych, w tym polityka czystego biurka. Dokumenty w wersji papierowej będą zamykane na klucz w szafkach. Zbędne dane osobowe, w tym kopie dowodów osobistych zostaną niezwłocznie usunięte.

4. Ocena ryzyka naruszenia praw i wolności

osób, których dane dotyczą, obejmuje wskazanie:

- jakie naruszenie może wystąpić,

- z czego wynika możliwość wystąpienia zagrożenia (jakie są podatności),

- jakie są możliwe skutki,

- jaka jest waga zagrożenia,

- jakie jest prawdopodobieństwo naruszenia,

- jaki jest poziom ryzyka (jest to wynik mnożenia wagi i prawdopodobieństwa),

- jakie są rekomendacje (jak zminimalizować ryzyko).

Jeśli ryzyko jest wysokie oraz nie jesteśmy w stanie go zminimalizować, to musimy skonsultować się z Prezesem UODO (art. 36 RODO).

Ryzyko jest wysokie, jeśli przekracza obiektywnie ustalony próg akceptowalności.

5. Środki planowane w celu wyeliminowania ryzyka

ustala się na podstawie rekomendacji wydanych w poprzednim kroku. Realizując je, najczęściej niwelujemy podatności, z których wynika możliwość wystąpienia zagrożenia.

Przykład:

Planuje się weryfikować informacje dostarczane przez kandydatów na etapie rozmów kwalifikacyjnych. Kandydaci zapraszani na rozmowy będą proszeni o zabranie ze sobą dyplomów i certyfikatów.

6. Dokumentacja

DPIA obejmuje zapis czynności podejmowanych w ramach DPIA, jak również dowody audytowe, czyli np. kopie dokumentów potwierdzających prawdziwość ustaleń.

Przykład:

Zakres zbieranych danych (imię, nazwisko, adres, wykształcenie i przebieg zatrudnienia) można udokumentować kopią ogłoszenia o pracę lub formularza aplikacyjnego, gdzie występuje prośba o podanie takich danych.

7. Monitorowanie i przegląd

DPIA należy dokonywać zawsze, gdy występuje możliwość zmiany ryzyka naruszenia praw lub wolności osób fizycznych. W ramach dobrych praktyk, oceny skutków dla ochrony danych należy dokonywać raz w roku.

Przykład:

Jeżeli łączymy się z inną organizacją i będziemy prowadzić wspólną rekrutację, należy ocenić, czy nie nastąpi obniżenie standardów ochrony danych, a ryzyko dla procesu nie wzrośnie.

Podsumowanie

Ponieważ RODO ma na celu ochronę prywatności, główne wartości dodane przez ten akt, to:

- świadomość i możliwość decydowania, co dzieje się z naszymi danymi (np. obowiązek poinformowania o pozyskaniu danych, większe prawa obywateli),

- większe bezpieczeństwo danych (dzięki analizie ryzyka),

- mniej nadużyć związanych z danymi (dzięki wdrożeniu rekomendacji z DPIA).

Narzędzia RODO

Szablon DPIA

Udostępniony szablon DPIA zawierający wszystkie elementy, których wymaga wytyczna WP 248 Europejskiej Rady Ochrony Danych.

Narzędzia RODO

Przykładowe DPIA

Możesz również pobrać przykładowe DPIA dla procesu przetwarzania danych osobowych sygnalistów przygotowane w naszej aplikacji Dr RODO.

Kompletne informacje na temat wymaganego zakresu DPIA, a także wyjaśnienie powiązanych przepisów, znajdziesz w wytycznych Grupy Roboczej Art. 29. dotyczących oceny skutków dla ochrony danych (WP 248).

Również polski Urząd Ochrony Danych Osobowych wydał poradniki: „Jak rozumieć podejście oparte na ryzyku?” oraz „Jak stosować podejście oparte na ryzyku?”.Od kompleksowej oceny skutków dla ochrony danych należy odróżnić analizę pojedynczego incydentu, którą omawiamy tutaj.

Czujesz niedosyt? Cezary Lutyński – nasz doradca ds. ochrony danych – podpowie Ci, co jeszcze warto wiedzieć o RODO. Skontaktuj się z nim i rozwiej swoje wątpliwości.