COVID-19, praca zdalna i telepraca

Uregulowania prawne dotyczące pracy zdalnej, wprowadzone w marcu 2020 r., jako element Tarczy Antykryzysowej, ułatwiły pracodawcom skierowanie pracowników do pracy poza biurem.

Rozwiązanie zaproponowane w Tarczy miało być z założenia elastyczne, dlatego zwolniono pracodawcę z obowiązku uzyskania zgody pracownika na pracę zdalną, a także zrezygnowano z obowiązku uregulowania zasad wykonywania takiej pracy, w porozumieniu z pracownikiem bądź ze związkami zawodowymi. Ułatwienia te odróżniały pracę zdalną wprowadzoną poprzez Tarczę od telepracy, która była uregulowana w Kodeksie Pracy od dawna.

Praca zdalna miała być instrumentem tymczasowym, wykorzystywanym wyłącznie do walki z koronawirusem, jednak jej powszechność, efektywność i ekonomika może wpłynąć na zwiększenie zainteresowania takim modelem zatrudnienia - zarówno pracodawców jak i pracowników.

Doświadczenia z czasów epidemii wskazują, że pracodawcy mogą zmienić nastawienie do pracy z domu, która nie musi już być odstępstwem od przyjętych norm, a może stać się „nową normalnością”, jako kolejny stały element walki o efektywność i redukcję kosztów. W konsekwencji epidemia może trwale wpłynąć na sposób, w jaki będziemy pracować w przyszłości, niezależnie od tego, czy ustawodawca zdecyduje się przedłużyć obowiązywanie tymczasowych uregulowań prawnych. Zakładając, że praca z domu „zostanie z nami na dłużej”, pracodawcy powinni zadbać o to, by względy wygody pracowników, jak również dbałość o efektywność i ekonomikę przyjętego modelu pracy, nie przesłaniały troski o bezpieczeństwo danych i informacji służbowych. Nie ulega bowiem wątpliwości, że dane i informacje są kluczowe dla współczesnych organizacji.

Bezpieczeństwo pracy z domu, wykorzystanie służbowych i prywatnych narzędzi

Troska o bezpieczeństwo korzystania z urządzeń elektronicznych od zawsze obejmowała dbałość o prawidłową konfigurację, aktualność oprogramowania i analizę potencjalnych podatności. Czynności te są łatwiejsze, gdy urządzenie pozostaje w biurze pracodawcy, gdzie poza bieżącym nadzorem personelu, urządzenia podlegają zabezpieczeniom takim jak elektroniczne zamki, monitoring wizyjny czy ochrona budynku. Jeżeli jednak pracownicy wyniosą takie urządzenie poza strefę ochronną biura, a urządzenie to nadal będzie posiadać bezpośredni dostęp do poufnych zasobów danych i informacji – dodatkowe zabezpieczenia muszą istnieć już w samym urządzeniu, bądź w infrastrukturze informatycznej, z którą urządzenie się łączy. Nie można także zapomnieć o aspekcie komunikacji urządzenia z infrastrukturą oraz o odpowiednim przeszkoleniu pracownika. Konkurencja, względy ekonomiki i troska o wygodę pracowników, dyktują jeszcze dalej idące rozwiązanie. Chodzi o możliwość korzystania przez pracownika z własnych narzędzi, np. prywatnego laptopa lub telefonu, do wykonywania powierzonej pracy (stąd nazwa „Bring Your Own Device” ang. „Przynieś Swoje Urządzenie”).

Z raportu przygotowanego przez firmę Bitglass prawie 70% ankietowanych pracodawców zezwala pracownikom na korzystanie z urządzeń prywatnych w celach służbowych. z kolei raport firmy Hexa Research zawiera prognozę, wedle której rynek BYOD, w 2014 r. warty 94 mld dol., w 2024 r. ma przekroczyć 350 mld dol.

Co oznacza rozwój BYOD dla przedsiębiorcy? Aktualne pozostają wszystkie dotychczasowe wyzwania, związane z bezpieczeństwem korzystania z jakichkolwiek urządzeń przenośnych poza biurem. Trend BYOD to nowe, dodatkowe wyzwania, będące skutkiem korzystania z urządzeń prywatnych, nad którymi pracodawca nie ma pełnej kontroli

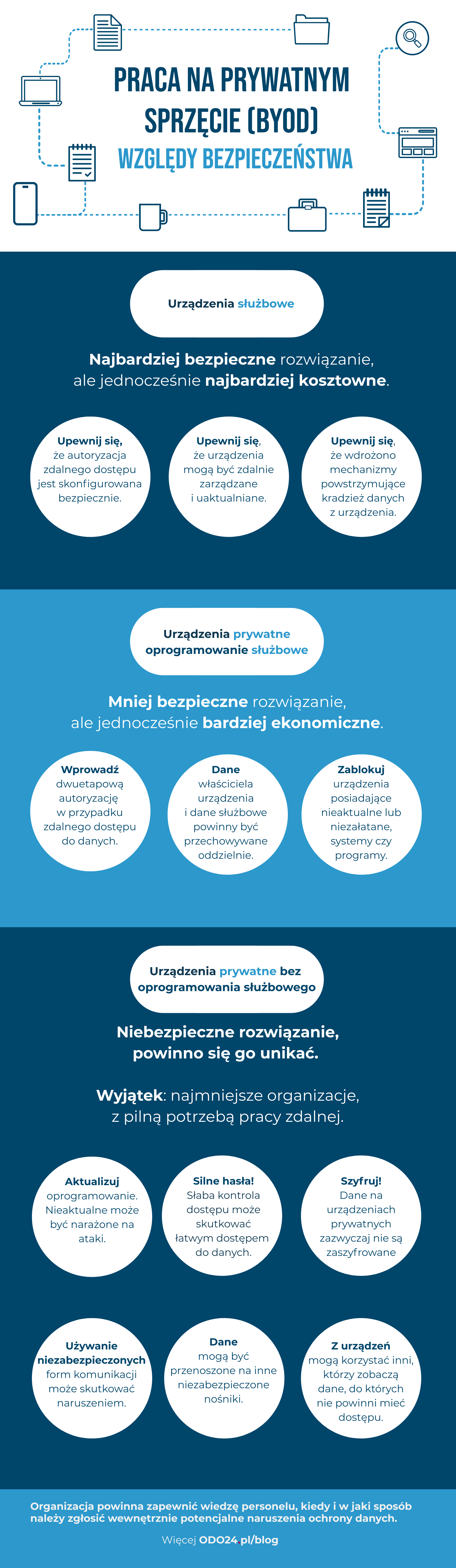

Brytyjski organ nadzorczy (ICO – Information Commissioner’s Office), wyróżnia trzy typowe modele biznesowe, dotyczące korzystania z przenośnych urządzeń elektronicznych do celów służbowych:

- korzystanie z urządzeń służbowych dostarczonych przez pracodawcę,

- korzystanie z urządzeń prywatnych, ale przy wykorzystaniu oprogramowania i infrastruktury pracodawcy,

- korzystanie z urządzeń prywatnych, bez wykorzystania oprogramowania i infrastruktury pracodawcy.

Wybór odpowiedniego modelu uzależniony jest od indywidualnych potrzeb i możliwości danego przedsiębiorcy. Jeżeli koszt nie jest ważny, a jedynym istotnym względem jest bezpieczeństwo, zalecić należy stosowanie modelu opartego na urządzeniach służbowych (pierwszy z powyższych modeli). Rozwiązanie to zapewnia największe bezpieczeństwo, za cenę najwyższego kosztu wdrożenia. W tym modelu kluczowym będzie:

- zapewnienie możliwości zdalnego zarządzania i aktualizowania urządzenia, ochrona przed nieuprawnionym dostępem do urządzenia,

- zastosowanie mechanizmów zabezpieczających dane na urządzeniu, np. kryptografia,

- zapewnienie bezpiecznego dostępu do infrastruktury, w tym bezpiecznych procedur autoryzacyjnych.

Pozostałe dwa modele dopuszczają możliwość wykorzystania urządzeń prywatnych do celów służbowych, przy czym różnią się poziomem bezpieczeństwa, jakie pracodawca zapewnia danym służbowym.

Ostatni model jest oczywiście najbardziej ekonomiczny, lecz najmniej bezpieczny. Tego typu rozwiązanie może być zaakceptowane w przypadku jednoosobowej działalności gospodarczej, bądź w najmniejszych organizacjach, które nie mają możliwości wdrożenia innych rozwiązań.

W tej sytuacji najciekawszy wydaje się być model pośredni, który jest oparty na prywatnych urządzeniach i wykorzystaniu oprogramowania i infrastruktury służbowej. Model ten stanowi próbę zachowania kompromisu pomiędzy względami ekonomiki i bezpieczeństwa.

Zabezpieczenia – urządzenie prywatne z oprogramowaniem i infrastrukturą służbową

Migracje, chmury, systemy.

RODO w IT.

Stosowanie rozwiązań typu MDM w modelu pośrednim (tj. urządzenia prywatne wykorzystywane do celów służbowych) jest najbardziej bezpieczne dla pracodawcy, ale może spotkać się z niechęcią pracowników, którzy mogą mieć obawy przed jakąkolwiek ingerencją pracodawcy w ich prywatne urządzenia. Przykładem niechcianej ingerencji może być wymuszenie zasad blokowania urządzenia, zablokowanie możliwości instalacji dowolnych aplikacji, zakaz korzystania z prywatnej chmury czy zablokowanie protokołu Bluetooth. z punktu widzenia pracownika niewygodna jest także świadomość, że pracodawca może posiadać techniczną możliwość monitorowania lokalizacji urządzenia, bądź wykasowania wszystkich danych zgromadzonych na urządzeniu, w tym także danych o charakterze prywatnym.

Odpowiedzią na powyższe obawy pracowników, jak i na popularyzację BYOD, jest oprogramowanie typu Mobile Application Management (MAM). Zadaniem MAM jest kontrolowanie wyłącznie tych danych i aplikacji, które mają „charakter służbowy”. Oznacza to, że oprogramowanie MAM ma na celu wyodrębnienie w ramach urządzenia obszaru prywatnego i służbowego. Przykładową funkcjonalnością oprogramowania będzie uniemożliwienie przenoszenia danych służbowych do aplikacji, które są przeznaczone do użytku prywatnego. Pracodawca korzystający z oprogramowania MAM nadal ma możliwość zdalnego usunięcia danych, jednak funkcjonalność ta powinna ograniczać się do danych o charakterze służbowym. Oprogramowanie MAM ma również swoje wady, takie jak niemożliwość wykorzystania do celów służbowych niektórych aplikacji, które są zintegrowane z systemem operacyjnym urządzenia, np. aplikacja do poczty e-mail lub obsługująca kalendarz.

Odpowiedzią na powyższe obawy pracowników, jak i na popularyzację BYOD, jest oprogramowanie typu Mobile Application Management (MAM). Zadaniem MAM jest kontrolowanie wyłącznie tych danych i aplikacji, które mają „charakter służbowy”. Oznacza to, że oprogramowanie MAM ma na celu wyodrębnienie w ramach urządzenia obszaru prywatnego i służbowego. Przykładową funkcjonalnością oprogramowania będzie uniemożliwienie przenoszenia danych służbowych do aplikacji, które są przeznaczone do użytku prywatnego. Pracodawca korzystający z oprogramowania MAM nadal ma możliwość zdalnego usunięcia danych, jednak funkcjonalność ta powinna ograniczać się do danych o charakterze służbowym. Oprogramowanie MAM ma również swoje wady, takie jak niemożliwość wykorzystania do celów służbowych niektórych aplikacji, które są zintegrowane z systemem operacyjnym urządzenia, np. aplikacja do poczty e-mail lub obsługująca kalendarz.

Prawidłowe wdrożenie oprogramowania MDM, a tym bardziej MAM - nie jest łatwe z uwagi na kompleksowość możliwych konfiguracji zarówno urządzeń jak i aplikacji, z których korzystają pracownicy. Wiodący producenci oprogramowania wychodzą tu naprzeciw administratorom systemów, poprzez publikację obszernych poradników dotyczących pracy w modelu BYOD. Dla przykładu, Microsoft przedstawił poradnik dotyczący pakietu Office 365, zaś Google zaprezentował podobną publikację dot. pakietu G Suite .

Dobierając zabezpieczenia, należy brać pod uwagę rodzaj urządzeń. Smartfony będą zabezpieczane inaczej niż komputery. Łatwiejsze jest zabezpieczenie urządzeń z systemem Android i iOS, dużo większe wyzwanie stanowią komputery. Dużo zależy od tego, czy organizacja wdrażająca BYOD jest zaawansowana w stosowaniu rozwiązań chmurowych, takich jak Office 365.

Obszerne wskazówki dotyczące rozwiązań BYOD przedstawiono w poradniku National Cyber Security Centre (dalej „NCSC”), która stanowi brytyjską instytucję rządową doradzającą publicznemu i prywatnemu sektorowi w dziedzinie bezpieczeństwa teleinformatycznego.

Proces wdrożenia BYOD

Zgodnie z zaleceniem NCSC wdrożenie rozwiązań typu BYOD powinno być poprzedzone procesem analizy ryzyka, w celu zbilansowania środków bezpieczeństwa podjętych w celu ograniczenia potencjalnych zagrożeń, ze względami wygody użytkowników urządzeń przenośnych (zob. więcej w artykułach Analiza ryzyka dla pracy zdalnej oraz Jak zorganizować bezpieczną pracę zdalną - checklista dla działów IT).

Kolejnym krokiem powinno być przygotowanie polityki BYOD, która w klarowny sposób określi zakres odpowiedzialności pracodawcy i pracownika. Odpowiednio skonstruowana polityka BYOD powinna w miarę precyzyjnie określać zakres zadań, które pracownik może realizować z wykorzystaniem urządzenia prywatnego, a także zakres zasobów i danych służbowych, które mogą być dostępne poprzez takie urządzenia. Pracodawca powinien także określić poziom kontroli, jaką zachowuje nad urządzeniem prywatnym. Zasady dotyczące korzystania z urządzeń prywatnych mogą być uwzględnione w regulaminie pracy zdalnej (zob. więcej w artykule Udostępniamy wzór regulaminu pracy zdalnej).

Za niezmiernie ważne należy uznać wdrożenie odpowiednich środków technicznych, które zapewnią przestrzeganie ustalonych zasad korzystania z urządzeń przenośnych oraz procedur uruchamianych w przypadku, gdy pracownik te zasady naruszy.

Dobre praktyki BYOD

W swoim poradniku NCSC przedstawił zestawienie dobrych praktyk, których uwzględnienie jest zalecane przy bilansowaniu względów bezpieczeństwa i wygody użytkownika.

Przede wszystkim, należy ograniczyć do niezbędnego minimum - zakres danych i zasobów służbowych, które są dostępne z poziomu urządzenia przenośnego. Po pierwsze - działanie to zminimalizuje zakres informacji, do których dostęp może uzyskać osoba nieuprawniona, w przypadku kradzieży lub zgubienia urządzenia. Po drugie – ograniczy zakres informacji narażonych kradzież w przypadku zainfekowania urządzenia przez złośliwe oprogramowanie typu malware. Jest to istotne, gdyż z uwagi na charakter ataków tego typu, stosowanie innych zabezpieczeń takich jak szyfrowanie pamięci i nośników urządzenia przenośnego może okazać się nieskuteczne, dlatego warto zadbać o ograniczenie ilości danych, które podlegają zagrożeniu.

Dane i zasoby służbowe powinny być starannie monitorowanie, poprzez logi systemowe utrwalające i należycie zabezpieczające informacje o czasach dostępu lub modyfikacji, adresach IP (lub innych identyfikatorach) urządzeń wykorzystywanych do tych działań, a przede wszystkim wszelkich prób nieudanego uwierzytelnienia.

Dostęp do urządzeń przenośnych powinien być zabezpieczony funkcją uwierzytelniania, np. poprzez ekran blokady z hasłem. Należy przy tym zwrócić uwagę, że hasło stosowane w urządzeniu powinno być odmienne od haseł wykorzystywanych do dostępu do danych i zasobów w infrastrukturze służbowej.

W odniesieniu do dostępu do danych i zasobów służbowych, zaleca się stosowanie uwierzytelniania wielopoziomowego (MFA, ang. multi-factor authentication). Popularnym przykładem MFA jest uwierzytelnianie dwuetapowe, znane większości użytkowników głównie za sprawą aplikacji bankowych, w których silne uwierzytelnianie zostało wymuszone wejściem w życie rozporządzenia delegowanego Komisji Europejskiej 2018/398 dotyczącego regulacyjnych standardów technicznych (tzw. RTS).

Funkcja IOD.

To się dobrze przekazuje

Uzupełnieniem powyższych dobrych praktyk jest regularny przegląd zidentyfikowanego ryzyka, jak również przygotowanie i zapoznanie personelu z przyjętymi procedurami.

Uwarunkowania prawne

Istniejące uregulowania prawne, dotyczące pracy na urządzeniach prywatnych nie są rozbudowane. Zgodnie z generalną zasadą określoną w art. 94 Kodeksu pracy, na pracodawcy spoczywa obowiązek dostarczenia pracownikowi narzędzi pracy. Dotyczy to także telepracy (art. 6711 § 1 KP), przy czym ustawodawca dopuścił też korzystanie przez telepracownika z własnego sprzętu, na podstawie odrębnej umowy (art. 6711 § 2 pkt 1 KP), w zamian za ekwiwalent pieniężny, o którym mowa w art. 6711 § 3 KP. w myśl art. 21 ust. 1 pkt 13 ustawy o podatku dochodowym od osób fizycznych ekwiwalent taki nie stanowi przychodu pracownika i jest wolny od podatku dochodowego.

Odnośnie bezpieczeństwa urządzeń prywatnych wykorzystywanych przez pracowników, aktualna pozostaje norma wynikająca z art. 32 RODO nakazująca wdrożenie odpowiednich środków technicznych i organizacyjnych, które zapewniają stopień bezpieczeństwa odpowiadający zidentyfikowanemu ryzyku. Obowiązek ten powinien być wykonany całkowicie niezależnie od tego, czy wykorzystywany jest sprzęt służbowy czy prywatny.

Praca zdalna – urządzenia prywatne pod lupą Prezesa Urzędu Ochrony Danych Osobowych

W dniu 8 września 2020 r. na oficjalnej stronie UODO pojawił się komunikat o nałożeniu administracyjnej kary pieniężnej w wysokości 50 tys. zł na Szkołę Główną Gospodarstwa Wiejskiego. Postępowanie przed organem w tej sprawie zostało zainicjowane w związku z kradzieżą przenośnego prywatnego komputera pracownika uczelni, który używał tego urządzenia do celów służbowych, tj. do przetwarzania danych osobowych kandydatów na studia. W swoim komunikacie UODO wskazał kilka przesłanek nałożenia kary, m.in. brak wiedzy uczelni o korzystaniu z komputera prywatnego do celów służbowych, brak należytej kontroli nad procesem oraz brak rejestrowania dokonywanych operacji.

Niedługo później, bo w dniu 30 września 2020 r. serwis Prawo.pl opublikował informację o skardze, która wpłynęła do Urzędu Ochrony Danych Osobowych, a dotyczyła przetwarzania danych osobowych podczas pracy zdalnej i wskazywała brak odpowiednich zabezpieczeń na komputerze prywatnym używanym do tego celu. Sprawa nie została jeszcze rozpoznana, aczkolwiek warto ją odnotować.

Przytoczone komunikaty i doniesienia prasowe wskazują na zainteresowanie organu nadzorczego tematyką bezpieczeństwa pracy zdalnej. Należy wyraźnie przestrzec pracodawców przed próbami bagatelizowania obowiązków z tym związanych.

Podsumowanie

Trend BYOD ma istotne znaczenie dla pracodawców, bowiem jest jednocześnie metodą ograniczenia kosztów, jak również źródłem nowych i istotnych zagrożeń dla danych i zasobów służbowych. W sytuacjach kryzysowych, takich jak epidemia, BYOD może być narzędziem umożliwiającym przetrwanie organizacji.

Dla osoby zarządzającej przedsiębiorstwem kluczowym jest dokładne przeanalizowanie dostępnych rozwiązań i zaplanowanie wdrożenia odpowiednich środków i procedur, które umożliwią wykorzystanie korzyści wynikających z BYOD przy utrzymaniu akceptowalnego poziomu zidentyfikowanego ryzyka.