Kiedy w ogóle mamy do czynienia z naruszeniem?

Zgodnie z RODO „naruszenie ochrony danych osobowych” oznacza naruszenie bezpieczeństwa prowadzące do przypadkowego lub niezgodnego z prawem zniszczenia, utracenia, zmodyfikowania, nieuprawnionego ujawnienia lub nieuprawnionego dostępu do danych osobowych przesyłanych, przechowywanych lub w inny sposób przetwarzanych.

W sposób bardziej przystępny można powiedzieć, że z naruszeniem ochrony danych osobowych mamy do czynienia, kiedy spełnione są trzy przesłanki:

- naruszenie bezpieczeństwa dotyczy danych osobowych przesyłanych, przechowywanych lub w inny sposób przetwarzanych przez podmiot, którego to zdarzenie dotyczy;

- skutkiem naruszenia bezpieczeństwa jest zniszczenie, utracenie, zmodyfikowanie, nieuprawnione ujawnienie lub nieuprawniony dostęp do danych osobowych,

- naruszenie zaistnieje na skutek nieprzestrzegania zasad bezpieczeństwa danych osobowych.

Najczęstsze błędy przy zgłaszaniu i obsłudze naruszeń

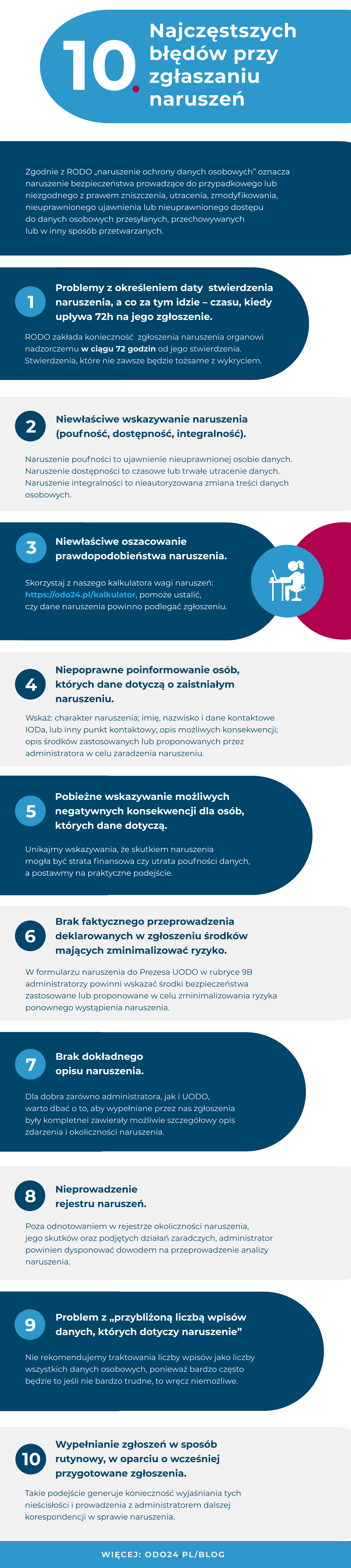

1. Problemy z określeniem daty stwierdzenia naruszenia.

Przypominamy, że RODO zakłada konieczność zgłoszenia naruszenia ochrony danych organowi nadzorczemu w ciągu 72 godzin od jego stwierdzenia. Stwierdzenia, które nie zawsze będzie tożsame z wykryciem. i nie chodzi o to, aby administratorzy celowo wydłużali czas niezbędny na działania wyjaśniające (z czego powinni się później „wytłumaczyć” w zgłoszeniu do UODO), ale aby najpierw dokonali analizy zdarzenia, a dopiero potem podejmowali decyzje co do jego dalszego procedowania.

Przykładowo, 24 sierpnia pracownik działu HR poinformował dział IT o trudnościach w dostępie do folderu klienta. W następnym dniu dział IT pochylił się nad zgłoszeniem, zaklasyfikowanym początkowo jako niespecjalnie pilne, na skutek czego odkrył w logach systemowych dot. ostatniej modyfikacji zawartości plików aktywność nieznanego użytkownika. Po powzięciu informacji o potencjalnym dostępie osób trzecich do folderu, niezwłocznie poinformował o tym inspektora ochrony danych. Inspektor podjął działania wyjaśniające, na skutek których w dniu 26 sierpnia stwierdził naruszenie ochrony danych osobowych. Czas na ewentualne zgłoszenie tego naruszenia Prezesowi UODO minie 29 sierpnia.

2. Niewłaściwe wskazywanie charakteru naruszenia.

Jaka jest różnica pomiędzy naruszeniem poufności, dostępności i integralności danych?

Naruszenie poufności jest wtedy, kiedy dane osobowe zostaną ujawnione nieuprawnionej osobie – przykład: przypadkowe wysłanie danych osobowych klienta do osoby postronnej; atak hakerski, w wyniku którego osoby trzecie uzyskują dostęp do danych przechowywanych w systemach administratora.

Z naruszeniem dostępności będziemy mieć do czynienia, gdy czasowo bądź trwale utracimy dane osobowe lub gdy ulegną one zniszczeniu – przykładowo na skutek pożaru w organizacji; kradzieży nośnika zawierającego bazy danych klientów administratora (przy braku kopii zapasowej) czy w wyniku przerwy w dostawie prądu, która uniemożliwi nam dostęp do danych.

UODO wskazuje jednak, że nie każda czasowa niedostępność danych będzie naruszeniem, a wyłącznie taka, która stworzy ryzyko dla praw i wolności osób fizycznych, choćby w przypadku szpitala brak dostępu danych pacjentów może prowadzić do uniemożliwienia przeprowadzenia operacji medycznej.

Z kolei jak podkreśla UODO, w przypadku kilkugodzinnego braku dostępu spółki medialnej do swoich systemów i niemożliwości wysyłania newslettera do abonentów, istnieje natomiast niskie prawdopodobieństwo naruszenia praw lub wolności osób fizycznych. Z kolei naruszenie integralności to nic innego jak nieautoryzowana zmiana treści danych osobowych. UODO wskazuje na następujący przykład: „Pracownik dla żartu zmienia nazwiska klientów.

3.Niewłaściwe oszacowanie prawdopodobieństwa naruszenia praw i wolności osób, których dane dotyczą.

Zgodnie z RODO naruszenie ochrony danych osobowych zawsze zgłaszamy organowi nadzorczemu, chyba że jest mało prawdopodobne, by naruszenie to skutkowało ryzykiem naruszenia praw lub wolności osób fizycznych (art. 33 RODO). Natomiast jeśli naruszenie może powodować wysokie ryzyko naruszenia praw lub wolności osób fizycznych, oprócz zgłoszenia naruszenia organowi nadzorczemu, administrator o takim naruszeniu zawiadamia również osobę, której dane dotyczą.

W tym miejscu zamiast zamęczać Państwa szczegółowym opisem metodyki rekomendowanej przez Europejską Agencję ds. Bezpieczeństwa Sieci i Informacji (ENISA), z którą można zapoznać się tu , zapraszamy do skorzystania z przygotowanego przez nas narzędzia – Kalkulatora wagi naruszeń , które pomoże Państwu ustalić, czy dane naruszenia powinno podlegać zgłoszeniu do Prezesa UODO, a jeśli tak, to czy o naruszeniu powinniśmy poinformować również osoby, których dane dotyczą.

4. Niepoprawne poinformowanie osób, których dane dotyczą o zaistniałym naruszeniu.

Jeżeli zaistniałe w naszej organizacji naruszenie wiąże się z obowiązkiem poinformowania o nim osób, których dane dotyczą, musimy pamiętać, żeby informacja, którą w tym zakresie administrator przekaże osobom, których dotyczyło naruszenie, zawierała wszystkie wymagane przez RODO elementy, tj. wskazanie:

- charakteru naruszenia,

- imienia, nazwiska i danych kontaktowych inspektora ochrony danych lub oznaczenia innego punktu kontaktowego, od którego można uzyskać więcej informacji,

- opisu możliwych konsekwencji naruszenia ochrony danych osobowych (patrz: pkt 5),

- opisu środków zastosowanych lub proponowanych przez administratora w celu zaradzenia naruszeniu ochrony danych osobowych, w tym (jeśli ma zastosowanie) środków zastosowanych w celu minimalizacji ewentualnych negatywnych skutków naruszenia.

5. Pobieżne wskazywanie możliwych konsekwencji dla osób, których dane dotyczą.

Nowy w temacie RODO?

Poznaj podstawy!

Może to wynikać z faktu, że:

- istnieją instytucje pozabankowe, które umożliwiają realizację procedury uzyskania kredytu przez Internet lub telefonicznie i wymagają jedynie podania podstawowych danych identyfikacyjnych, w tym numeru PESEL, bez okazywania dokumentów,

- pewni dostawcy różnego rodzaju usług dopuszczają skuteczne zawarcie umowy na dostawę usługi (np. telewizja kablowa, telefon, Internet) bez konieczności okazywania dokumentu tożsamości, a jedynie po podaniu podstawowych danych identyfikacyjnych,

- samorządy lub inne instytucje administracji publicznej udostępniają niektóre swoje usługi w oparciu o identyfikację użytkownika za pomocą numeru PESEL, • istnieją systemy rejestracji pacjenta, do których dostęp można uzyskać telefonicznie podając numer PESEL,

- osoby, które uzyskały dostęp do Pani/Pana danych, mogą podejmować próby wyłudzenia środków finansowych zgromadzonych na Pani/Pana prywatnych kontach bankowych podszywając się pod instytucje finansowe za pomocą SMS-ów,

Powyższe może doprowadzić do:

- uzyskanie przez osoby trzecie kredytów na Pani/Pana szkodę,

- powstania w stosunku do Pani/Pana zadłużenia w przypadku nieopłacania nabytych usług przez nieuczciwe osoby,

- ograniczenie możliwości korzystania z praw obywatelskich i usług kierowanych do ogółu obywateli (np. głosowania w ramach budżetu obywatelskiego, internetowej rejestracji wizyt w urzędach),

- uzyskanie dostępu do korzystania ze świadczeń opieki zdrowotnej oraz danych o stanie zdrowia,

- uzyskanie dostępu do środków finansowych zgromadzonych na Pani/Pana prywatnych kontach bankowych.

6. Brak faktycznego przeprowadzenia deklarowanych w zgłoszeniu środków mających zminimalizować ryzyko ponownego wystąpienia naruszenia.

We formularzu zgłoszenia naruszenia do Prezesa UODO w rubryce 9B administratorzy powinni wskazać środki bezpieczeństwa zastosowane lub proponowane w celu zminimalizowania ryzyka ponownego wystąpienia naruszenia. Przykładowo, jeśli naruszenie polegało na niezgodnym z procedurami udostępnieniem nagrania z monitoringu osobie postronnej, wówczas w przedmiotowej rubryce można wskazać, że pracownicy co prawda są szkoleni i zaznajamiani z procedurami odnoszącymi się do zarządzania systemem monitoringu, natomiast w wyniku stwierdzonego naruszenia komunikacja w tym zakresie zostanie ponowiona (np. poprzez rozesłanie maili), a kluczowi pracownicy odbędą dedykowane temu zagadnieniu szkolenie. Brzmi dobrze i na pewno zrobi to dobre wrażenie na pracownikach UODO, natomiast nie zapominajmy, że możemy zostać poproszeni o przedstawienie potwierdzenia podjęcia deklarowanych działań – np. poprzez przesłanie potwierdzenia wysłania maila do pracowników z przypomnieniem najważniejszych zasad czy dowodu przeprowadzenia szkolenia stacjonarnego.

7. Brak dokładnego opisu naruszenia

Lakoniczne wskazanie w formularzu naruszenia przebiegu zdarzenia (przykładowo: „zagubiono dokument”, „skierowano wiadomość e-mail do dużej grupy osób”, „utrata dostępu do danych pacjentów”) rodzą po stronie UODO konieczność podejmowania dodatkowych czynności w celu ustalenia stanu faktycznego. Wówczas UODO podejmuje kontakt z administratorem/inspektorem ochrony danych, co nie tylko wydłuża cały proces, ale również zwraca uwagę Urzędu na naszą organizację. Dla dobra zarówno administratora, jak i UODO, warto dbać o to, aby wypełniane przez nas zgłoszenia były kompletne i zawierały możliwie szczegółowy opis zdarzenia i okoliczności naruszenia.

8. Nieprowadzenie rejestru naruszeń.

Jeżeli w wyniku analizy naruszenia ochrony danych osobowych administrator doszedł do wniosku, że prawdopodobieństwo zaistnienia ryzyka naruszenia praw i wolności osób fizycznych jest małe, nie musi on zgłaszać naruszenia do Prezesa UODO. Nie zmienia to natomiast faktu, że takie naruszenie powinno zostać odnotowane w prowadzonym przez administratora rejestrze naruszeń, o którym mowa w art. 33 ust. 5 RODO i który stanowi niezbędny element każdej dokumentacji ochrony danych osobowych. Co więcej, poza odnotowaniem w rejestrze okoliczności naruszenia, jego skutków oraz podjętych działań zaradczych, administrator powinien dysponować dowodem na przeprowadzenie analizy naruszenia, w wyniku której podjął decyzję o niezgłaszaniu naruszenia Prezesowi UODO – w razie ewentualnej kontroli pracownicy UODO mogą jak najbardziej o taki dokument poprosić.

9. Problem z określeniem w formularzu zgłoszenia naruszenia „przybliżonej liczby wpisów danych osobowych, których dotyczy naruszenie”.

W samym formularzu UODO podpowiada uzupełniającemu, że „jednej osobie można przypisać kilka wpisów, np. kilka transakcji”. Mimo tego wielu ma problem z uzupełnieniem tego pola, czemu trudno się dziwić. UODO podpowiada, że w razie wątpliwości co do uzupełnienia liczby wpisów warto wskazać Urzędowi metodologię, którą się posiłkowaliśmy. Przykładowo, gdy przedmiotem naruszenia są akta osobowe pracownika, wówczas wpisujemy, że naruszenie dotyczy w przybliżeniu 15 wpisów, przy czym za wpis rozumiemy dokument znajdujące się w aktach pracowniczych, na których widniały dane naszego pracownika. Nie rekomendujemy traktowania liczby wpisów jako liczby wszystkich danych osobowych, które znajdowały się w (przykładowo) zagubionych dokumentach, ponieważ bardzo często będzie to jeśli nie bardzo trudne, to wręcz niemożliwe.

10. Wypełnianie zgłoszeń w sposób rutynowy, w oparciu o wcześniej przygotowane zgłoszenia.

Sam UODO zwraca uwagę, że duża część wypełnianych przez administratorów danych zgłoszeń jest sporządzana w sposób niedbały i szablonowy, ewidentnie zawierających informacje nieścisłe i prawdopodobnie właściwe dla wcześniej zgłaszanych naruszeń, a przez brak staranności i pójście na skróty niespójnych i wzajemnie sobie przeczących. Takie podejście również generuje po stronie UODO konieczność wyjaśniania tych nieścisłości i prowadzenia z administratorem dalszej korespondencji w sprawie naruszenia.

Co dalej?

Jeśli zidentyfikowałeś choć jeden ze wskazanych wyżej błędów, które mogą występować w Twojej organizacji przy obsłudze i zgłaszaniu naruszeń do Prezesa UODO – nie martw się, nie jesteś sam, a wręcz jesteśmy gotowi się założyć, że mało która organizacja takich problemów nie ma. Jeśli czujesz niedosyt i chciałbyś dowiedzieć się więcej o tym, jak zorganizować proces obsługi naruszeń w Twojej organizacji, polecamy lekturę przygotowanego przez UODO poradnika „Obowiązki administratorów związane z naruszeniami ochrony danych osobowych” oraz wytycznych Grupy Roboczej Art. 28 dotyczących zgłaszania naruszeń ochrony danych osobowych zgodnie z rozporządzeniem 2016/679.

Możesz też skorzystać z naszego wsparcia. Marcin Kuźniak – doradca ds. ochrony danych udzieli Ci wszelkich niezbędnych wskazówek i wskaże te kwestie, które wymagają interwencji. Skontaktuj się z nim i umów na bezpłatną konsultację.