Kluczowe mogą być także kroki podjęte już po wykryciu naruszenia, o czym poniżej.

Odbierz pakiet bezpłatnych poradników i mikroszkoleń RODO

Cennym dla organizacji wnioskiem płynącym z omawianej decyzji Prezesa UODO jest to, że samego stwierdzenia naruszenia ochrony danych osobowych i wdrożenia w związku z tym odpowiednich procedur nie można uznać za podjęcie wystarczających działań.

Oczywiście organizacja musi posiadać procedury w zakresie bezpieczeństwa, dotyczące reagowania na zdarzenie, które może okazać się naruszeniem ochrony danych osobowych. Celem ich przyjęcia i stosowania jest jednak ujednolicenie podejścia do zarządzania naruszeniem ochrony danych osobowych w całej organizacji oraz przyspieszenie działań w przypadku, gdy administrator danych jest zobowiązany do szybkiego zgłoszenia zdarzenia (w terminie nie późniejszym niż 72 godziny).

Najistotniejszą część omawianej procedury stanowi opis etapów zarządzania naruszeniem – począwszy od jego wykrycia, a skończywszy na jego zarejestrowaniu w rejestrze naruszeń – oraz opis postępowania personelu organizacji. Procedura ta musi zostać zakomunikowana pracownikom, a jej zapisy powinny być cyklicznie przypominane.

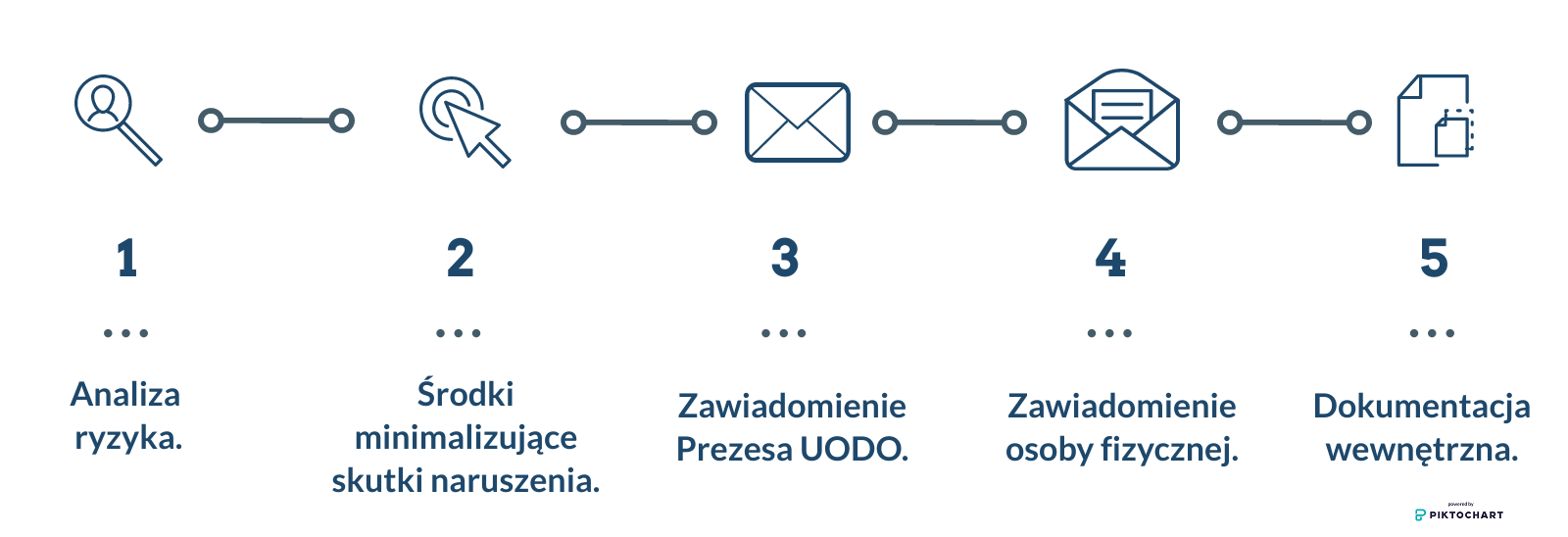

W takim razie jakie działania powinna podjąć organizacja, gdy dojdzie już do naruszenia?

Odpowiedź na to pytanie obrazuje poniższy schemat:

Na podstawie rozstrzygnięcia Prezesa UODO w sprawie Morele.net można zatem dojść do podstawowej konkluzji, że w zależności od okoliczności danego naruszenia koniecznie musimy podjąć działania w celu minimalizacji jego skutków, tzw. działania zaradcze.

Mówiąc obrazowo: budynek płonie, a my musimy podjąć decyzje, nie tylko czy ugasić samodzielnie pożar, czy zawiadomić straż pożarną (czyli określić, jakie sposoby postępowania będą w danej sytuacji efektywne), lecz także jak zapobiec rozprzestrzenianiu się pożaru, jak uratować zasoby znajdujące się w płonącym budynku i obiektach przylegających, a przede wszystkim jakie kroki podjąć w pierwszej kolejności, uwzględniając występujące ryzyko.

Przykład:

Dochodzi do ataku hackerskiego. Co zrobić? Poniżej wskazujemy przykładowe działania: - odłączenie sieci zewnętrznej od sieci wewnętrznej,

- zabezpieczenie logów z urządzeń aktywnych i systemów informatycznych,

- analiza i wykrycie punktu wejścia osób atakujących,

- zresetowanie wszystkich haseł do kont użytkowników,

- identyfikacja i analiza strat (materialnych i niematerialnych),

- zawiadomienie organów ścigania,

- poinformowanie wszystkich osób, których hasła i loginy zostały wykradzione, o sposobie postępowania w zaistniałej sytuacji,

- bieżące monitorowanie naruszenia, w tym monitorowanie ruchu sieciowego,

- postępowanie zgodnie z procedurą reagowania na niepożądane zdarzenia, takie jak nietypowy ruch sieciowy,

- wykonanie tzw. informatyki śledczej (własnymi siłami lub przez firmę zewnętrzną).

Nie wszystkie z powyższych czynności mogą być zrealizowane, jeśli nie zapewniono wcześniej odpowiednich możliwości technicznych. Oznacza to, że wdrożenie zabezpieczeń to nie tylko unikanie naruszenia, lecz także zapewnienie zdolności do skutecznej reakcji w razie jego wystąpienia.

Kolejny wniosek, jaki można wyciągnąć z decyzji dotyczącej Morele.net, jest taki, że administrator danych osobowych nie powinien podejmować jedynie minimalnych środków zaradczych, lecz wszelkie możliwe rozwiązania, w tym dostępne rozwiązania techniczne, w celu minimalizacji powstałego już naruszenia i jego skutków.

W przypadku Morele.net zabrakło m.in. zresetowania wszystkich haseł do kont użytkowników oraz faktycznego bieżącego monitorowania naruszenia, w tym monitorowania ruchu sieciowego (czyli działania zgodnie z procedurą monitorowania systemu sieciowego i reagowania w systemie 24/7).

Doprowadziło to do tego, że spółka nie stwierdziła w czasie rzeczywistym zwiększonego ruchu na bramie sieciowej serwera, a w konsekwencji nie podjęła w tym czasie żadnych działań zaradczych w celu uniemożliwienia dostępu do danych około 2,2 mln osób fizycznych będących jej klientami.

Jak wskazał Prezes UODO, w stanie faktycznym sprawy Morele.net ryzyko dotyczyło zagrożenia polegającego na zastosowaniu metody zwanej phishingiem, mającej na celu wyłudzenie danych, m.in. uwierzytelniających do konta bankowego, poprzez podszycie się pod spółkę w wiadomościach SMS i wykorzystanie faktu dokonania zamówienia przez klienta. Ryzyko to, jak już wiemy, nie zostało ocenione w sposób prawidłowy.

W związku z powyższym przy podejmowaniu działań zaradczych/naprawczych po wystąpieniu naruszenia ochrony danych nie możemy zapomnieć również o przeprowadzeniu analizy ryzyka. W 2013 r. Agencja Unii Europejskiej ds. Bezpieczeństwa Sieci i Informacji (ENISA), we współpracy z organami ochrony danych Grecji i Niemiec, opracowała metodologię oceny stopnia naruszenia ochrony danych (jest ona dostępna na stronie internetowej ENISA).

Zaproponowała w niej trzy główne kryteria: kontekst przetwarzania danych (KPD), łatwość identyfikacji osoby, której dane dotyczą (ŁI), okoliczności naruszenia mające dodatkowy wpływ na powagę (dotkliwość) naruszenia (ON). Pamiętajmy również o tym, że w ciągu 72 godzin należy powiadomić Prezesa UODO o zaistniałym naruszeniu.