Do czego tak naprawdę potrzebne są certyfikaty SSL? Kto i dlaczego z nich korzysta? Czy ujawniona niedawno luka w protokole zagraża naszemu bezpieczeństwu? O tym dowiedzie się z tekstu poniżej. Certyfikaty SSL są niezbędne podmiotom udostępniającym swoje usługi za pośrednictwem internetu lub sieci lokalnych, w celu zapewnienia bezpieczeństwa wysyłanych danych. Protokół SSL (Secure Socket Layer) został opracowany w 1994 roku. Pierwsza wersja protokołu nie przyniosła chluby projektantom z Netscape – miał on poważną lukę. Nie były zabezpieczone procedury uzgadniania szyfru. Atakujący, aby ułatwić sobie włamanie, mógł wymusić używanie najsłabszego szyfru obsługiwanego przez komunikujące się urządzenia.

W drugiej wersji SSL zmieniono całkowicie procedurę negocjacyjną:

- Nawiązanie połączenia z wykorzystaniem protokołu TPC.

- Wymiana informacji o obsługiwanych algorytmach szyfrowania, certyfikatów i innych danych.

- Uzgodnienie wspólnego zbioru algorytmów.

- Potwierdzenie tożsamości serwera i opcjonalnie klienta.

- Wymiana kluczy sesyjnych.

- Przesyłanie danych.

Rok później pojawiła się ulepszona, trzecia wersja, a w 1999 roku opublikowano standard TLS 1.0, w której całość oparta jest na architekturze klient-serwer i pozwala na bezpieczne połączenie wykorzystujące certyfikaty. W 2009 r. w protokole SSL wykryto błąd, który umożliwiał atak w momencie negocjacji sesji. W związku z tym, że podatność dotyczyła protokołu, a nie implementacji, konieczne było wyłączenie możliwości renegocjacji algorytmu szyfrowania.

Odbierz pakiet bezpłatnych poradników i mikroszkoleń RODO

Algorytm szyfrowania

SSL wykorzystuje algorytmy szyfrowania symetrycznego, gdzie do szyfrowania i deszyfrowania danych używany jest ten sam klucz. W praktyce oznacza to, że znając klucz szyfrujący możemy dokonać deszyfracji danych. Drugim wykorzystywanym algorytmem jest algorytm asymetryczny z kluczami publicznym i prywatnym. W tym przypadku do szyfrowania i deszyfrowania danych wykorzystywane są różne klucze. Informacje możemy rozkodować tylko w przypadku posiadania klucza prywatnego.

SSL jest najczęściej kojarzony z protokołem HTTP (HTTPS), jednak może być również wykorzystany do zabezpieczania innych protokołów, np. SMTP czy POP.

Certyfikaty używane w protokole SSL zawierają m.in. informację o nazwie domeny, dla której zostały wystawione. Urząd Certyfikujący zajmuje się wystawianiem certyfikatów na podstawie przesłanego klucza publicznego, nazwy domeny i innych niezbędnych informacji. Po przejściu procedury weryfikującej certyfikat jest podpisywany. W przypadku, gdy serwer przedstawi certyfikat niepodpisany przez Urząd Certyfikujący (UC) w przeglądarce obsługującej dany protokół, pojawi się ostrzeżenie przed wyświetleniem strony.

Luka w SSLv3

Kilka dni temu opublikowano informację, że trzecia wersja protokołu SSL, pomimo wprowadzenia poprawek, nadal jest podatna na ataki cyberprzestępców. Podczas transmisji danych może nastąpić ich przechwycenie, np. podczas logowania się do systemu bankowego.

Obecnie większość serwerów wykorzystuje już raczej nowszy protokół TLS 1.0, 1.1 lub 1.2. Co więcej, twórcy przeglądarek internetowych pracują już nad modyfikacją, która całkowicie wyłączy możliwość korzystania ze starszego protokołu. Część administratorów nadal jednak wykorzystuje zagrożoną, trzecią wersję SSL.

Jak zadbać o swoje bezpieczeństwo?

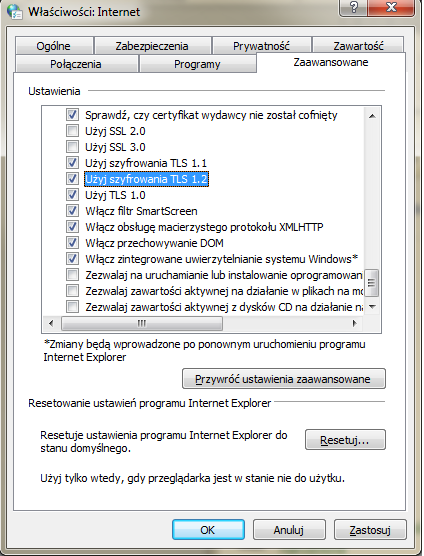

Rekomendowane jest ręczne wyłączenie obsługi certyfikacji. Możemy to zrobić w Opcjach internetowych, w zakładce zaawansowane.

Wszystkie dodatkowe metody szyfrowania powinny być zaznaczone.

Jeżeli używamy Firefoxa, instrukcję znajdziemy TUTAJ, a dla Chrome TUTAJ

Niemniej, ryzyko ataku, mimo że minimalne, to jednak zawsze istnieje. Warto jednak pamiętać, że bankowość internetowa posiada wiele dodatkowych mechanizmów weryfikujących tożsamość użytkownika (hasła jednorazowe, smsy, itp.), dzięki czemu nawet gdy dojdzie do nieuprawnionego zalogowania się na nasze konto, jesteśmy chronieni przed utratą zgromadzonych na nim środków.

Niestety, mechanizmy te nie blokują samego dostępu do danych. Ten, kto włamie się na nasze konto będzie mógł wejść w posiadanie wielu cennych, zgromadzonych na koncie informacji, takich jak dane osobowe, stan konta, oszczędności, historia transakcji, itp.

Sprawdziliśmy kilka stron najpopularniejszych w Polsce banków. Okazało się, wszystkie korzystają z protokołu TLS, w którym zaimplementowano inną metodę szyfrowania oraz dodatkowe mechanizmy, informujące użytkownika o ewentualnych zagrożeniach. Jeśli więc, podczas korzystania z Internetu, zachowamy ostrożność, będziemy czytali pojawiające się ostrzeżenia i stosowali się do zawartych w nich zaleceń, skutecznie zminimalizujemy ryzyko włamania na nasze konta.