Czym jest cyberprzestrzeń?

Wraz z dynamicznym rozwojem technologii na przestrzeni lat pojęcie cyberprzestrzeni znacznie się zmieniało. Obecnie to przede wszystkim wirtualna przestrzeń, w której połączone siecią komputery i inne media cyfrowe (telefony, tablety, radio, telewizja) komunikują się między sobą. To także nowego typu przestrzeń społeczna, w której na co dzień spotykamy się korzystając z internetu czy telefonując. Ochrona cyberprzestrzeni stała się współcześnie jednym z najczęściej podejmowanych tematów związanych z bezpieczeństwem.

Istota bezpieczeństwa danych

Odbierz pakiet bezpłatnych poradników i mikroszkoleń RODO

W czasach gdy systemy informatyczne umożliwiają gromadzenie ogromnych ilości informacji, nadzór nad bezpieczeństwem danych jest jednym z kluczowych wyzwań każdego przedsiębiorstwa. Przykładem na to, co może się stać, gdy ta ochrona jest niewystarczająca może być incydent z 21 czerwca 2015 roku, który spowodował, że przez kilka godzin nie działał teleinformatyczny system na lotnisku Chopina w Warszawie. Nie wyleciało prawie 1,4 tys. pasażerów, odwołano dziesięć lotów, kilkanaście lotów było opóźnionych. Według ekspertów badających przyczyny tej awarii był to hakerski atak DDoS, polegający na wykorzystaniu dużej ilości komputerów, które łącząc się w tym samym czasie z atakowanym serwerem, przeciążają go i najczęściej paraliżują. Okazało się, że włamanie umożliwiła błędna konfiguracja zapory sieciowej PLL LOT. To zdarzenie niewątpliwie wpłynęło negatywnie na reputację korporacji, ale także zakłóciło jej działalność i naraziło na ogromne straty finansowe.

Liczba odnotowywanych incydentów i ich skutki finansowe stale rosną. Na przełomie lat 2013-2014, w porównaniu do roku wcześniejszego, ich liczba wzrosła o 48%! Wiele organizacji wciąż jednak nie zdaje sobie sprawy z występujących w nich incydentów, inne świadomie o tym nie informują, by nie narażać swojej reputacji. Zobacz: Wycieki danych bardziej i mniej spektakularne.

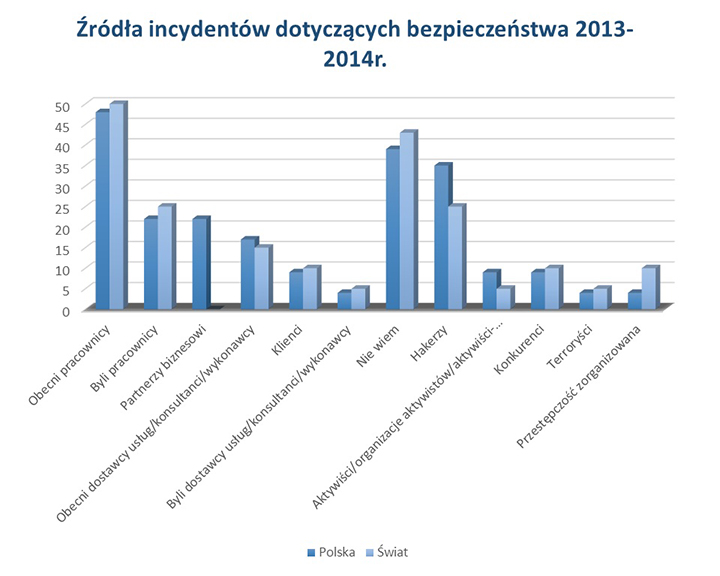

Według analizy PwC Polska w latach 2013-2014 głównym źródłem incydentów związanych z bezpieczeństwem danych w Polsce byli pracownicy przetwarzający dane. Incydenty te wynikały często z braku świadomości w zakresie ochrony danych. Wśród wielu różnych zdarzeń, pracownicy bywali również ofiarami phishingu*.

Żródła incydentów związnych z bezpieczeństwem informacji

Źródła incydentów dotyczących bezpieczeństwa, 2013-2014 (Polska) według PwC Polska: gsis_2015_polska.pdf.

Często zdarza się, że pracownicy podchodzą nieodpowiedzialnie do kwestii bezpieczeństwa poufnych informacji. Pomimo że w życiu prywatnym nikt z nich najprawdopodobniej nie zostawiłby klucza w drzwiach wejściowych do swojego mieszkania, to jednak w pracy pozostawienie bez nadzoru włączonego komputera z ważnymi danymi, zabezpieczanie urządzeń mobilnych banalnymi hasłami, czy też notowanie haseł na karteczkach post-it przyklejanych do monitorów czy biurek bywa codziennością. Jak bardzo te praktyki są powszechne, niech świadczy choćby niedawno opublikowane w internecie zdjęcie laptopa jednego z ministrów, na którym pod matrycą znajdowała się naklejka z loginem i hasłem dostępu... Co robić, by uniknąć takich sytuacji? Szkolić i uświadamiać swoich pracowników! Podniesienie ich świadomości i kwalifikacji pozwoli na znaczne zmniejszenie liczby incydentów w danym przedsiębiorstwie, a jeśli już się takie zdarzą, można na nie szybko zareagować i ograniczyć ich negatywne skutki. Przedsiębiorstwa, które mają programy budowania świadomości w obszarze bezpieczeństwa, zgłaszają znacznie mniejsze straty finansowe z tytułu incydentów w sieci!

Bezpieczeństwo sieci

Liczba publikacji na temat bezpiecznego programowania dorównuje ilości błędów występujących w programach i jestem przekonany, że błędy te będą nadal wykrywane i popełniane. Nawet najstaranniej opracowane oprogramowanie musi zostać jeszcze zaimplementowane i tu ponownie wkracza człowiek: najlepszy firewall na świecie nie będzie dobrze chronił systemu, jeśli administrator systemu jest słabo wyszkolony. Stosowanie nowych, bardziej wyrafinowanych metod nie oznacza również, że twórcy wirusów zapomnieli o tych starych i wypróbowanych polegających na wysyłaniu wiadomości e-mail z dołączonym zainfekowanym załącznikiem lub odsyłaczy do kodu robaka, którego kliknięcie powoduje aktywację. Rozwiązaniem może tu być nawet zwykły program antywirusowy, np. bezpłatny Comodo Firewall z wbudowanym modułem HIPS, który chroni systemy przed trojanami, keyloggerami czy rootkityami, a także przed wstrzykiwaniem danych do pamięci i atakami polegającymi na przepełnianiu bufora.

Do najpopularniejszych zagrożeń w cyberprzestrzeni należą:

- ataki z użyciem szkodliwego oprogramowania (malware, wirusy, robaki, trojany, keyloggery, itp.),

- kradzieże tożsamości,

- kradzieże, wyłudzenia, modyfikacje bądź niszczenie danych,

- blokowanie dostępu do usług,

- spam (niechciane lub niepotrzebne wiadomości elektroniczne),

- ataki socjotechniczne (np. phishing, czyli wyłudzanie poufnych informacji przez podszywanie się pod godną zaufania osobę lub instytucję).

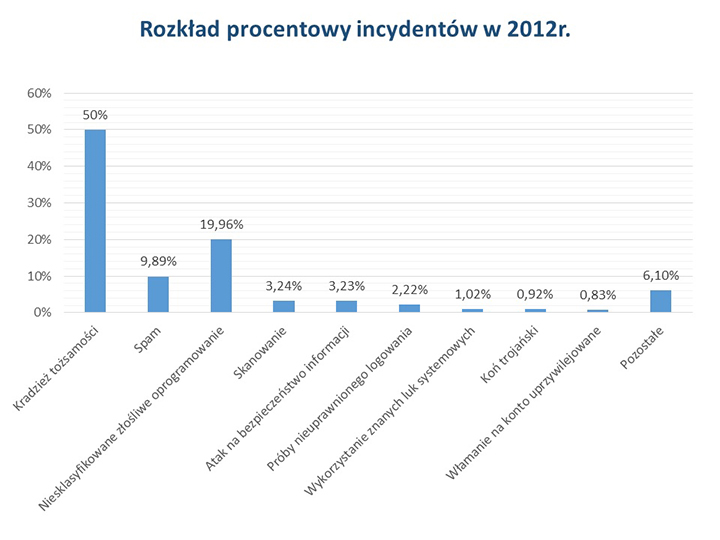

Rozkład procentowy incydentów obsłużonych ręcznie przez CERT Polska - Raport_CP_2012.pdf.

Diagnoza zgodności RODO.

Zrób to sam

Skuteczna ochrona danych

Jak zatem skutecznie chronić dane? Oto kilka przykładowych działań, realnie zwiększających bezpieczeństwo informacyjne w przedsiębiorstwach:

- zobowiązanie pracowników do zachowania w tajemnicy wszelkich danych osobowych, z jakimi będą mieli do czynienia w ramach swoich obowiązków służbowych,

- zwiększanie świadomości w zakresie bezpieczeństwa danych - sprawdź, dlaczego to takie ważne

- ustawienie monitorów komputerów w sposób uniemożliwiający wgląd w nie osobom postronnym,

- właściwe skonfigurowanie sieci Wi-FI - sprawdź, jak to zrobić!

- przechowywanie zapasowych kopii danych osobowych w innym pomieszczeniu lub poza siedzibą firmy,

- szyfrowanie danych na komputerze - sprawdź, jak to zrobić skutecznie!

- sformułowanie odpowiedniego zakresu przetwarzania danych osobowych przez pracownika,

- wprowadzenie obowiązku noszenia identyfikatorów służbowych (ograniczenie wstępu osobom postronnym),

- niszczenie urządzeń, dysków i innych elektronicznych nośników w sposób uniemożliwiający odzyskanie z nich jakichkolwiek danych,

- właściwa ochrona urządzeń mobilnych pracowników - sprawdź, jak to robić!

Cyberprzestrzeń stała się nowym środowiskiem bezpieczeństwa. Pociąga to za sobą konieczność dokonania licznych zmian zarówno w pragmatyce, jak i w prawno-organizacyjnym wymiarze funkcjonowania światowych systemów bezpieczeństwa. W tym kontekście szczególnie istotne jest zrozumienie dynamiki zmian tego środowiska.

W konkluzji powyższych rozważań należy podkreślić, że nie ma na świecie rozwiązania, które zapewni pełny stan bezpieczeństwa teleinformatycznego, ponieważ dotyczy ono nie tylko współpracy ludzi ale również procesów i technologii. Sztuką w tej sytuacji jest skierowanie inwestycji we właściwe miejsca i dobranie właściwych proporcji pomiędzy prewencją, a detekcją zagrożeń i reakcją na nie. Można tu mówić jedynie o osiągnięciu pewnego, akceptowalnego poziomu. Do czasu wynalezienia skutecznego zabezpieczenia organizacje muszą zrozumieć, że zarządzanie ryzykiem cyberbezpieczeństwa jest kluczowe dla przetrwania w cyfrowym, połączonym świecie.

*Phishing – metoda oszustwa, w której przestępca podszywa się pod inną osobę lub instytucję, w celu wyłudzenia określonych informacji (np. danych logowania, szczegółów karty kredytowej) lub nakłonienia ofiary do określonych działań.