System ochrony przed wyciekiem danych, minimalizujący ryzyko dostępu do poufnych informacji przez osoby nieuprawnione, powinien składać się z kilku komplementarnych, zintegrowanych ze sobą rozwiązań: modułu klasyfikowania tworzonych treści, zabezpieczeń klasy DLP instalowanych na stacjach roboczych i na poziomie sieci, oraz komponentów szyfrujących dyski twarde i nośniki pamięci.

Dzięki takiemu podejściu możliwe jest przeciwdziałanie incydentom utraty danych, będącym działaniami umyślnymi oraz zupełnie przypadkowymi, wynikającymi z nieświadomości, czy też nieuwagi użytkownika.

System Data Loss Prevention (DLP)

Odbierz pakiet bezpłatnych poradników i mikroszkoleń RODO

System Data Loss Prevention może być uruchomiony w postaci komponentów zabezpieczających poszczególne komputery organizacji, niezależnie od tego, gdzie się aktualnie znajdują, jak również w postaci modułów sieciowych, analizujących przepływ informacji w kluczowych punktach firmowej infrastruktury. Polityka ochrony danych jest spójna dla rozwiązań hostowych i sieciowych, co znacznie upraszcza obsługę i skuteczność całego rozwiązania.

System do klasyfikacji dokumentów

- Podnosi świadomość dotyczącą bezpieczeństwa (pracownicy zobowiązani są do każdorazowego klasyfikowania dokumentów).

- Przenosi odpowiedzialność za ochronę danych na twórców dokumentów. Działy Bezpieczeństwa w organizacjach często nie potrafią wskazać metod klasyfikowania informacji, które możliwe byłyby do zaimplementowania w systemach klasy DLP. Klasyfikacja określana przez użytkownika to pierwsza linia ochrony (uzupełniającą rozwiązania klasy DLP).

- Łatwa integracja z systemami klasy DLP. System oznaczania dokumentów (metadane dodawane do plików i wiadomości pocztowych) może być wykorzystywany do automatyzacji procesów ochrony, między innymi takich jak:

- monitorowanie,

- blokowanie transferu danych,

- zapobieganie drukowaniu,

- alarmowanie o naruszeniach bezpieczeństwa,

- poddawanie kwarantannie,

- szyfrowanie danych,

- archiwizowanie.

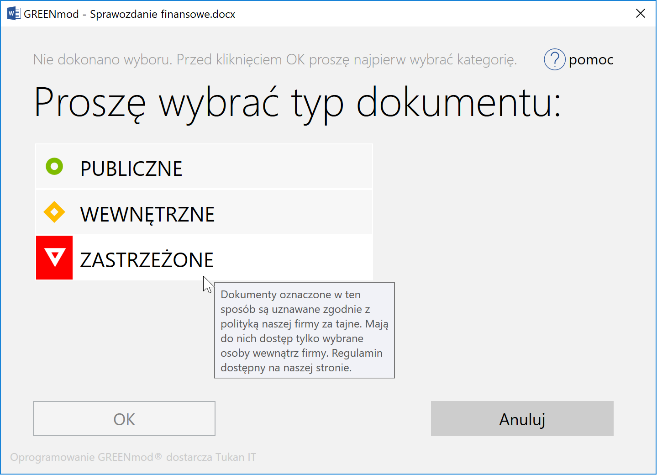

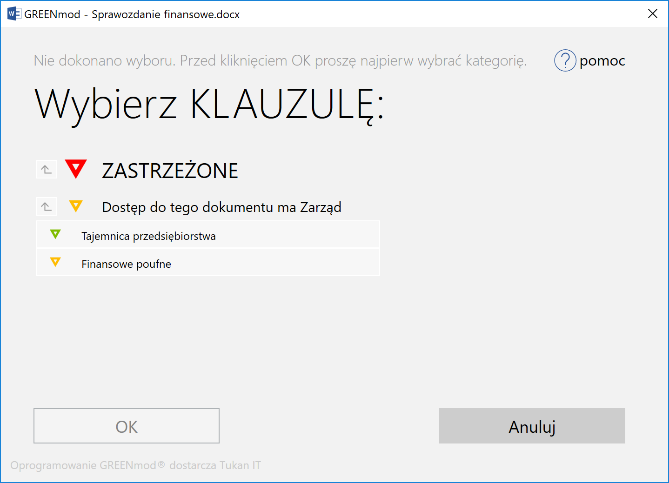

Jako przykład takiego narzędzia może służyć polski system do klasyfikacji dokumentów GREENmod. Umożliwia on łatwą integrację z rozwiązaniami przeciwko wyciekowi danych, czyli systemami klasy Data Loss Prevention i systemami zarządzającymi dostępem do plików (RMS) różnych producentów. Podobnie możliwe jest wykorzystywanie informacji o nadawanej przez system klasyfikacji w systemach typu web-proxy i innych rozwiązaniach monitorujących treść przesyłanych plików i wiadomości.

Rozwiązania szyfrujące dyski twarde

Rozszerzeniem systemu do ochrony przed wyciekiem danych są rozwiązania do szyfrowania dysków twardych oraz plików i pamięci przenośnych. Zapewniają one bezpieczne przenoszenie danych, bez ryzyka nieuprawnionego dostępu do nich w przypadku kradzieży lub zgubienia chronionego urządzenia. Rozwiązania te są zaprojektowane do wykorzystywania w zaawansowanych środowiskach informatycznych, umożliwiając wszechstronne zarządzanie i obsługę sytuacji awaryjnych (np. zgubienie hasła).

Podsumowanie

Podsumowując dostępne systemy wspierające ochronę danych z jednej strony po części ściągają z barków inspektorów ochrony danych / administratorów danych osobowych ciężar odpowiedzialności za ewentualne wycieki. Wszystko dzięki precyzyjnej możliwości lokalizacji źródła wycieku. Z drugiej zaś strony przenoszą częściowo odpowiedzialność na twórców dokumentów, jednocześnie podnosząc wagę i świadomość ochrony danych wśród pracowników.